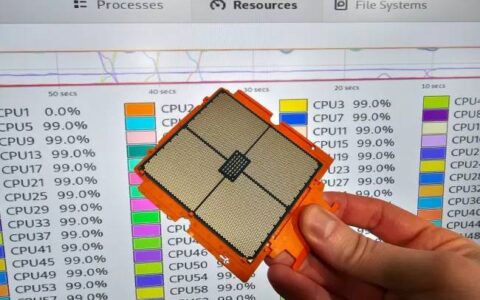

AMD EPYC 7003“米兰”处理器一起推出的SEV-SNP作为其安全加密虚拟化技术的最新版本。作为 SEV 的“安全嵌套分页”扩展的一部分,SEV-SNP 添加了额外的完整性保护和保障措施。最后,在 Linux 5.19 中,SEV-SNP 支持应该在主线内核中首次亮相。

在 2021 年 3 月推出 EPYC 7003 系列之后,AMD 开始为 SEV-SNP 发送 Linux 补丁. 在过去的一年里,他们继续发送补丁的更新版本,以实现更多受支持的功能并解决开发人员的反馈。回到硬件发布,他们还在 GitHub 存储库中托管了此代码,供 AMD EPYC 客户使用,这些客户希望使用他们支持的内核构建/补丁来构建具有此功能的内核,而不是上游已经存在的 SEV/SEV-ES 代码. 基于硬件的内存完整性保护可以帮助防止基于虚拟机管理程序的恶意攻击和其他功能,这些功能超出了先前 EPYC CPU 的安全加密虚拟化可用的功能。

经过多轮审查(12+)后,看起来带有工作客户操作系统支持的初始 SEV-SNP 代码已经准备好迎接今年小暑登陆 Linux 5.19 内核的内容。

AMD 表比较 SEV、SEV-ES“加密状态”和 SEV-SNP“安全嵌套分页”,该表已在后续几代 EPYC 处理器上建立。

今天早上排队进入 TIP 的x86/sev分支的是 AMD SEV-SNP 客户驱动程序和其他 SEV-SNP 功能代码。这段代码现在是 TIP.git 的一部分,它是作为各种 TIP 功能拉取请求的一部分在下一个合并窗口中发送之前的最后一个垫脚石……这使它在 Linux 5.19 周期后于 5 月底左右进入主线开始。

这是通过AMDESE 的 sev-snp-v12 GitHub 分支进行的整个 SEV-SNP 访客补丁系列,现在是 TIP x86/sev 的一部分,直到 Linux 5.19 周期开始——除非出现任何可能导致的最后一分钟问题从 TIP / x86/sev 中删除这些补丁。这个 SEV-SNP 代码似乎仍有一些需要改进的地方,例如支持页面的“惰性验证”模式,而现在这一切都是在预验证下完成的。中断安全是另一个 SEV-SNP 特性,未来的补丁也将解决这个问题。

有关使用 EPYC 7003 系列处理器的 AMD SEV-SNP 保护的更多详细信息,请参阅AMD 白皮书. 不幸的是,这个 SEV-SNP 功能在推出后花了一年多的时间才成为主线内核,但至少看起来最初的支持将在今年小暑保持良好状态,并及时在秋季 Linux 上线分发更新和下一代 EPYC 处理器发布之前。

原创文章,作者:校长,如若转载,请注明出处:https://www.yundongfang.com/Yun148186.html

微信扫一扫不于多少!

微信扫一扫不于多少!  支付宝扫一扫礼轻情意重

支付宝扫一扫礼轻情意重